Modèle de matrice des compétences informatiques

Un modèle de matrice des compétences est un outil qui peut être utilisé dans le secteur informatique pour gérer et évaluer efficacement les compétences et les connaissances des employés ou des équipes.

Téléchargez votre modèle gratuit ici

Aperçu Copied

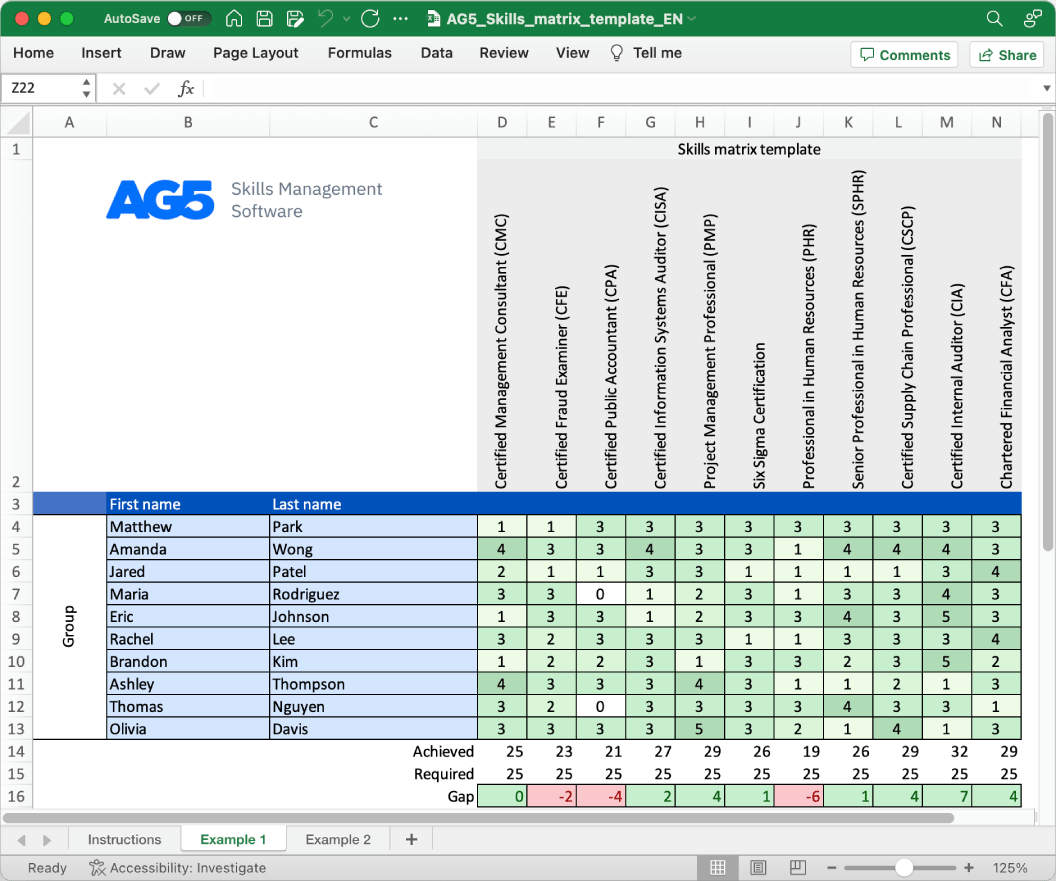

Grâce à notre modèle gratuit de matrice des compétences informatiques, vous obtiendrez une vue d’ensemble claire des compétences présentes dans votre organisation, ainsi que de celles qui sont manquantes. Grâce à ces informations, vous pouvez élaborer et mettre en œuvre un programme visant à garantir que les compétences de vos employés sont à jour, complètes, conformes et prêtes pour l’avenir.

- CompTIA Security+

- Professionnel certifié de la sécurité des systèmes d'information (CISSP)

- Hacker éthique certifié (CEH)

- Gestionnaire d'incidents certifié GIAC (GCIH)

- Auditeur certifié en systèmes d'information (CISA)

- Certifié dans la gouvernance de l'informatique d'entreprise (CGEIT)

- Responsable de la sécurité de l'information certifié (CISM)

- Certifié en risque et contrôle des systèmes d'information (CRISC)

- Professionnel certifié en sécurité offensive (OSCP)

- Professionnel certifié en sécurité de l'information (CISP)

Compétences associées Copied

Principes fondamentaux de la mise en réseau : toutes les certifications requièrent une bonne compréhension des concepts et protocoles de réseau, tels que TCP/IP, DNS, DHCP et le routage.

Gestion des risques : de nombreuses certifications, notamment CISA, CISM et CRISC, mettent l’accent sur l’identification et la gestion des risques liés à la sécurité de l’information. Cela nécessite des compétences en matière d’évaluation, d’atténuation et de communication des risques.

Tests de pénétration et évaluation de la vulnérabilité : les certifications telles que CEH et OSCP mettent l’accent sur les compétences en matière de recherche et d’exploitation des vulnérabilités dans les systèmes et réseaux informatiques. Pour cela, il faut connaître les différents types de vulnérabilités et les techniques permettant de les identifier et de les exploiter.

Opérations de sécurité et réponse aux incidents : les certifications telles que Security+ et GCIH mettent l’accent sur les compétences en matière de surveillance et de détection des menaces de sécurité, de réponse aux incidents de sécurité et de mise en œuvre de contrôles de sécurité pour prévenir de futurs incidents.

Conformité et exigences réglementaires : les certifications telles que CISA et CGEIT requièrent une connaissance des normes de conformité et des exigences réglementaires en matière de sécurité de l’information, telles que PCI DSS, HIPAA et GDPR.

Gouvernance et gestion : les certifications telles que CISM et CGEIT mettent l’accent sur les compétences en matière de gouvernance informatique, de gestion des risques et de gestion des programmes de sécurité. Cela nécessite une connaissance des concepts d’entreprise et de gestion, tels que la gestion de projet, la budgétisation et la planification stratégique.

Avantages Copied

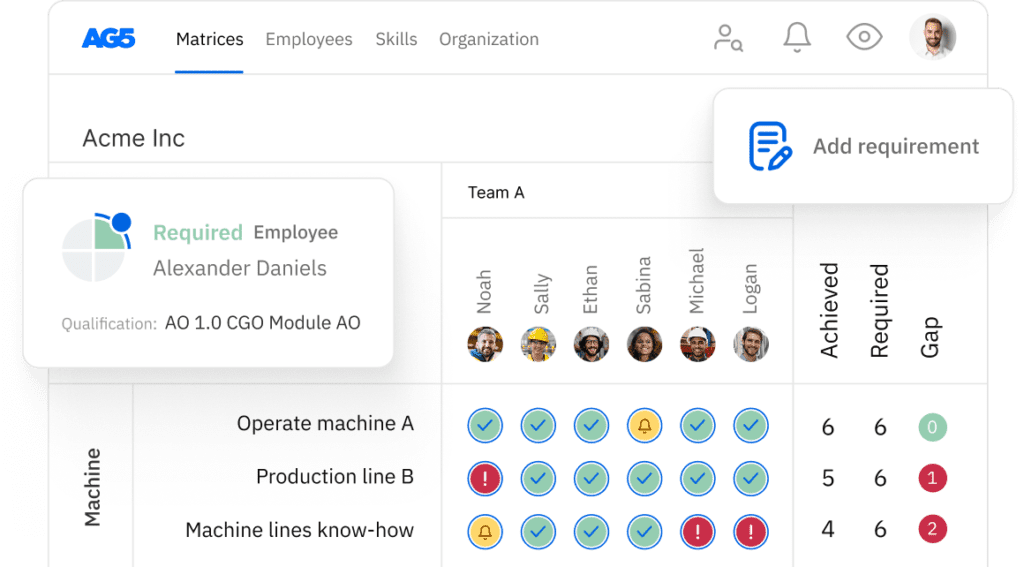

Les logiciels de gestion des compétences peuvent aider à suivre la validité des certifications, les dates d’expiration, ainsi que les compétences et les connaissances acquises lors de l’obtention de chaque certification. Ils peuvent également aider à identifier les déficits de compétences et suggérer des possibilités de formation ou de développement pour combler ces déficits.

Auteur Copied

Révisions Copied

Marre de gérer les compétences dans Excel ?

Dites adieu aux matrices Excel. Commencez à utiliser le logiciel de matrice de compétences plug-and-play d’AG5.

Reconnu par G2 pour l'excellence en gestion des compétences